Über CI-Cloud Portal

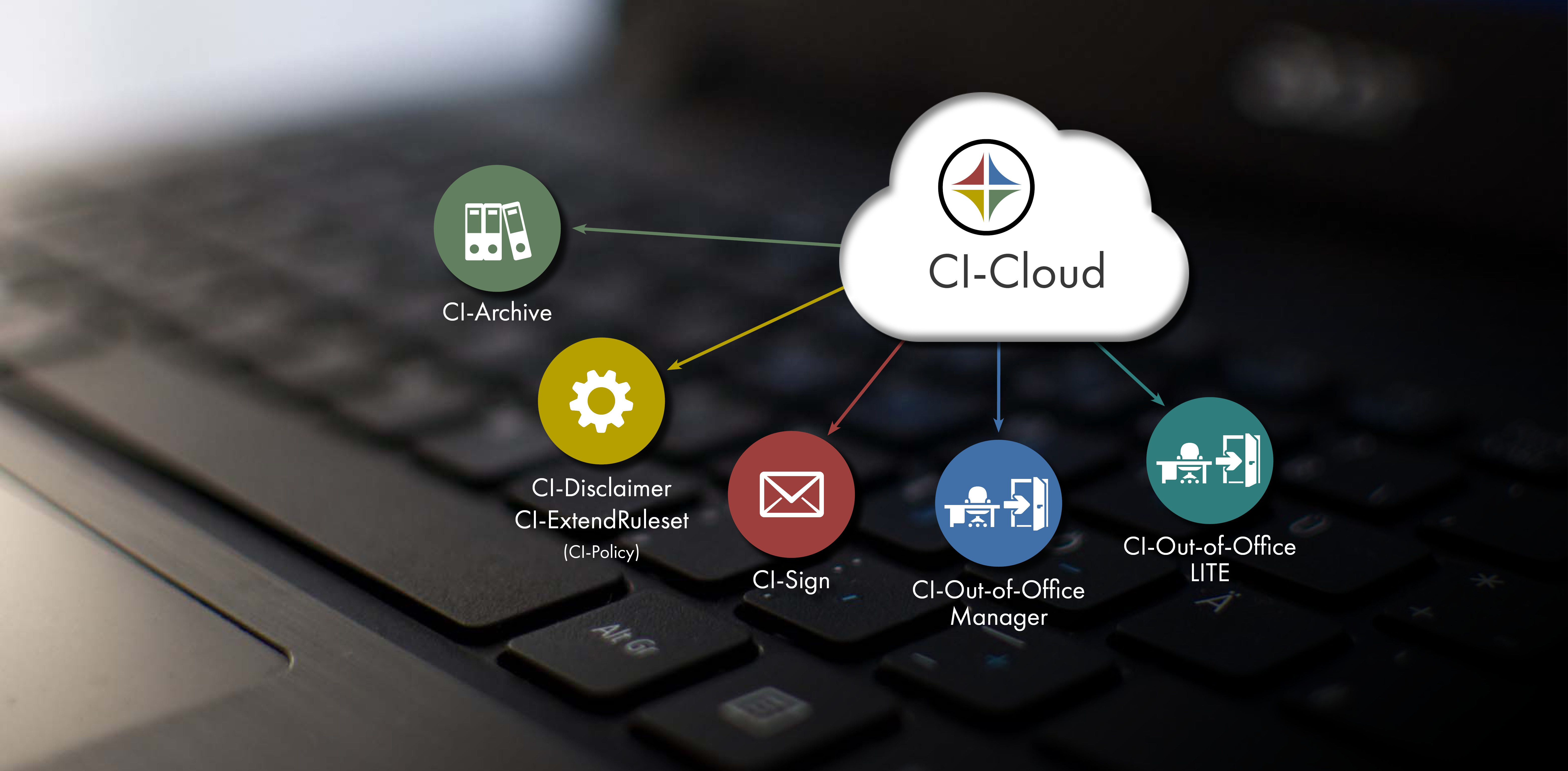

Mit dem CI-Cloud-Portal für Microsoft 365 stellen wir unsere gesamte cloudfähige Produktpalette als Software as a Service zur Verfügung.

CI-Cloud ist eine zertifizierte webbasierte Cloud Plattform für die zentrale Steuerung rund um rechtssichere E-Mail-Kommunikation wie E-Mail Signaturen und Disclaimer, Abwesenheitsnotizen und E-Mail Archivierung.

CI-Cloud kann modular und genau für Ihre Bedürfnisse von Ihnen zusammengestellt werden.

Datenschutz

Datenschutz hat oberste Priorität. Bitte verwenden Sie diesen Vertrag zur Auftragsverarbeitung gemäß Art. 28 DSGVO für die Nutzung von CI-Cloud Portal.

Datenschutzerklärung und Verträge: Datenschutzerklärung (ci-solution.com)

Infrastruktur & Sicherheit

Das CI-Cloud-Portal wird in der Microsoft Azure Cloud betrieben. Damit ist sichergestellt, dass E-Mails welche über unseren Service geroutet werden müssen niemals die Azure Plattform während der Verarbeitung verlassen. Über die Microsoft Azure Cloud Infrastruktur ist ein kontinuierlicher und skalierbarer Betrieb von CI-Cloud-Portal gewährleistet.

Wir sind ISO 27001 zertifiziert: Zertifikat

Reseller / Betreuung durch Systemhaus

Wir bieten unsere Produkte gerne über Reseller an. Sprechen Sie Ihr Systemhaus darauf an. Bei Konten die mit dem Reseller verknüpft sind ist dieser IHR erster Ansprechpartner. Der Reseller kennt i.d.R. die vorhandene Infrastruktur und kann somit Fragen zielgerichtet beantworten und Sie jederzeit effizient unterstützen.

- Steigen Sie in CI-Cloud ein mit dem Schnellstart

- Zum CI-Cloud-Portal: cloud.ci-solution.com

- Weitere Informationen und Produktfeatures finden Sie auf der Produktübersicht