CI-Roaming-Signaturen – Konfiguration

Überblick

Stand 11.06.2025:

CI-Roaming Signaturen verursachen seitens Microsoft zunehmend Probleme.

Daher haben wir das Feature abgekündigt. Es kann jederzeit nicht verfügbar sein – zuletzt war dies für etwa drei Tage der Fall.

Wir empfehlen stattdessen das CI-Signature Add-In zu verwenden.

„Roaming Signaturen“ (geräteübergreifende E-Mail-Signaturen für Postfächer in M365 / Exchange Online – wir haben berichtet) wurden von Microsoft ausgerollt und sind in den Tenants aktiv. Dadurch ändert sich die Art und Weise, wie zentrale E-Mail-Signaturen bereitgestellt werden, grundlegend.

Mit CI-Roaming-Signaturen können E-Mail-Signaturen weiterhin zentral und zuverlässig verteilt werden – so wie Sie es von unseren Produkten kennen – und Sie profitieren gleichzeitig von den Vorteilen der Microsoft-Roaming-Signaturen.

Verwendungszweck

Über unsere API speichert CI-Roaming-Signaturen die Signaturen pro Benutzer direkt in Exchange Online.

Die Synchronisation zwischen Exchange Online und Outlook erfolgt durch Microsoft. Ab Outlook-Version 2312 (und im neuen Outlook) ist diese Synchronisierung zuverlässig (Stand 07.02.2024: aktuelle Version 2401).

Damit Signaturen für Outlook im Web (Exchange Online) sowie das neue Outlook bereitstehen, müssen Sie diesen Dienst konfigurieren.

Für Outlook Desktop (alle Versionen außer das neue Outlook) ist es weiterhin möglich, CI-Sign aus CI-Cloud über GPO / Netlogon / Intune lokal zu verteilen und auszuführen – das hat sich bewährt.

Siehe: Signaturen im Netzwerk verteilen

Voraussetzungen

- Anmeldung am CI-Cloud-Portal (kostenfreier Testzeitraum)

- Mailboxen in Exchange Online

- API-Berechtigungen “Basiszugriff” Token und ab 20.10.2025 gewährtes “CI-Roaming-Signaturen” Token unter “Nachrichtenfluss” im CI-Cloud-Portal gewährt

- Aktiviertes CI-Sign innerhalb des CI-Cloud-Portals

- Standard-Benutzer ohne administrative Rolle mit lizenzierter Mailbox, ohne MFA, Vollzugriff auf alle zu verwaltenden Postfächer, Anmeldung bei OWA erfolgreich.

Siehe auch: Multi-Faktor-Authentifizierung für Administratoren

Vorbereitung - Benutzer mit Vollzugriff-Berechtigung anlegen

Wir empfehlen, einen neuen Benutzer anzulegen.

Für den Benutzer muss MFA deaktiviert sein.

Verwenden Sie ein starkes Passwort (mind. 32 Zeichen).

Mindestens eine Anmeldung bei OWA ist erforderlich.

Aktivieren Sie ggf. „Conditional Access“, um den Zugriff auf die CI-Roaming-Signaturen-IP zu beschränken.

Die IP finden Sie im CI-Cloud-Portal unter „CI-Roaming Signatur Konfiguration“.

Weiter unten in diesem Artikel haben wir eine Anleitung zum Thema Conditional Access aktivieren bereit gestellt.

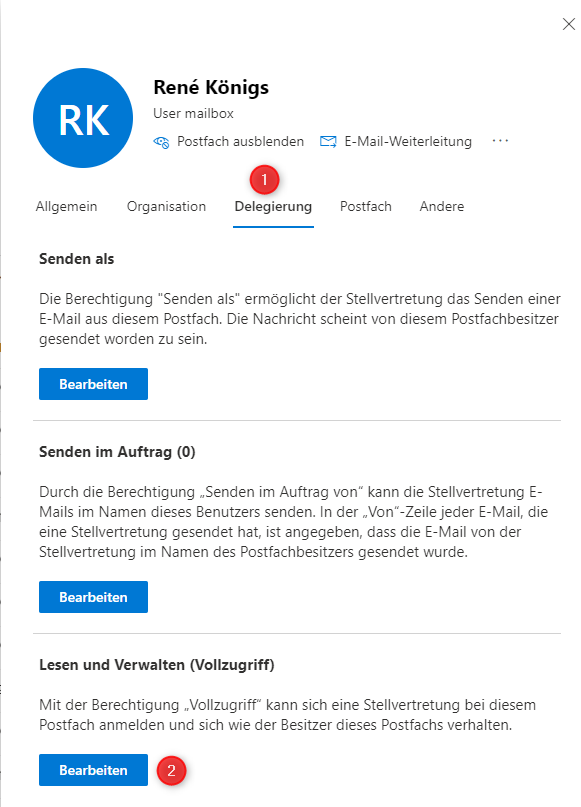

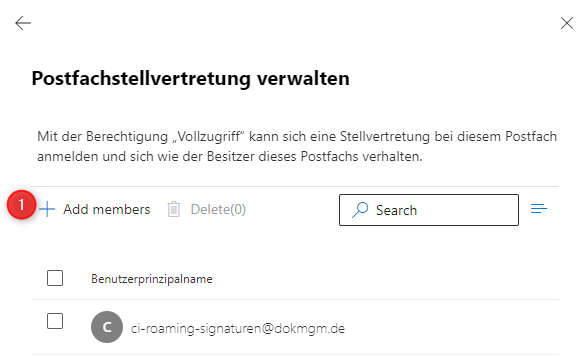

Der Benutzer benötigt Vollzugriff auf alle verwalteten Mailboxen.

Zum Testen empfiehlt sich das ECP. Vergeben Sie dort selektiv die Vollzugriff-Berechtigung.

Um Vollzugriff auf alle Mailboxen zu gewähren:

get-mailbox | Add-MailboxPermission -User <DelegateIdentity> -AccessRights FullAccess -InheritanceType All [-AutoMapping $false]

<DelegateIdentity>= Mailbox, die Zugriff erhältInheritanceTypeist Pflicht-AutoMapping $falseverhindert, dass alle Postfächer in Outlook automatisch geöffnet werden

Weitere Infos:

- https://docs.microsoft.com/de-de/powershell/module/exchange/add-mailboxpermission

- https://docs.microsoft.com/de-de/exchange/recipients/mailbox-permissions

Für Unterstützung zu diesem Thema wenden Sie sich an Ihr Systemhaus oder Ihren Dienstleister.

Installation / Konfiguration – Schritt für Schritt

CI-Roaming-Signature ist ein Feature innerhalb von CI-Sign.

Daher muss CI-Sign im CI-Cloud-Portal aktiviert sein.

Produkte und Dienste hinzufügen/entfernen

Preise für Produkte und Dienste

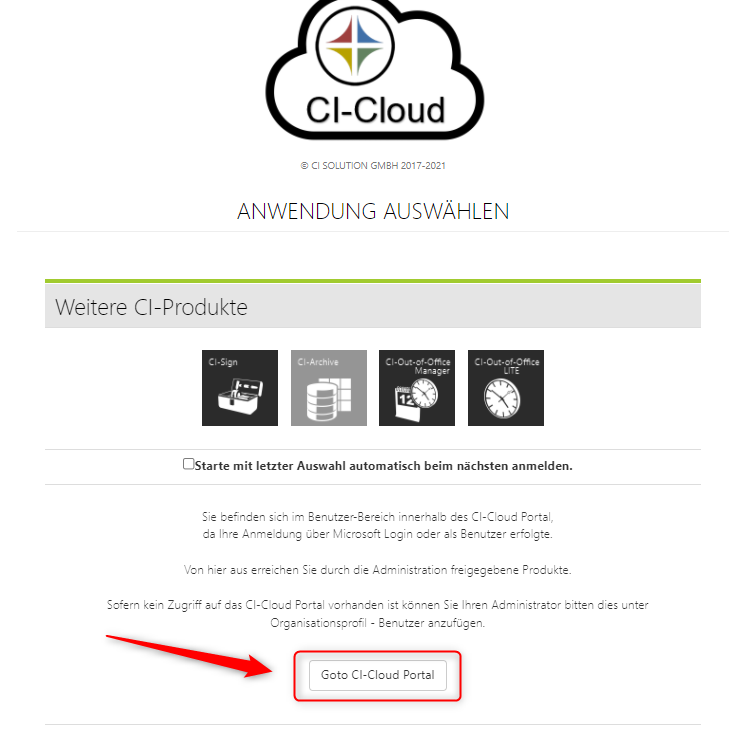

Anmeldung am CI-Cloud-Portal

Melden Sie sich am CI-Cloud-Portal mit den registrierten Zugangsdaten an.

Wir empfehlen die Anmeldung mit dem Microsoft-Login.

Unter Organisationsprofil → Benutzer müssen die Benutzer und deren Berechtigungen korrekt gesetzt sein.

Wenn Sie sich mit Microsoft anmelden, befinden Sie sich im Benutzer-Portal.

Fehlt die Schaltfläche Goto CI-Cloud-Portal, melden Sie sich als „Master“ an und vergeben Sie unter Organisationsprofil → Benutzer die erforderlichen Rechte.

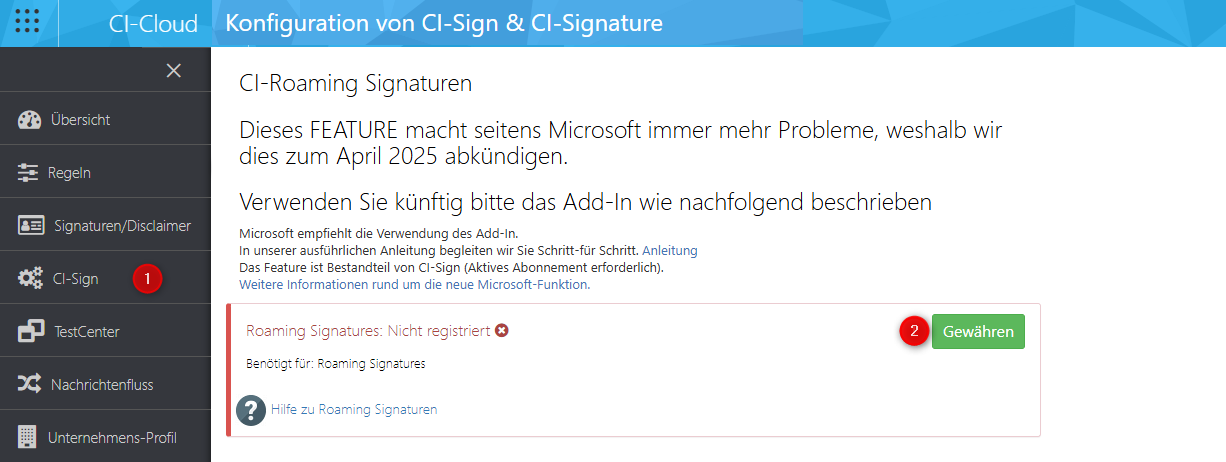

CI-Sign-Konfiguration öffnen und Roaming Signaturen einrichten

Sie erreichen die Konfiguration auf mehreren Wegen über die Übersicht.

Aktive Kacheln sind grün/orange/rot markiert (je nach Status).

Fehlen diese Optionen, prüfen Sie unter Abrechnung, ob CI-Sign aktiviert ist.

Produkte und Dienste hinzufügen/entfernen

In der CI-Sign-Konfiguration (1) werden die Voraussetzungen geprüft und angezeigt.

Ein roter Rahmen bedeutet, dass noch nichts konfiguriert wurden. Klicken Sie auf Gewähren (2), um die Konfiguration zu starten.

Bestandskunden - Wurde das Token vor dem 20.10.2025 gewährt, muss dies neu gewährt werden

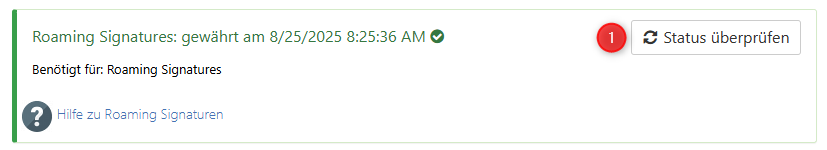

Klicken Sie auf Status überprüfen (1) und gewähren Sie anschließend – wie nachfolgend unter “Token- und Mailbox-Konfiguration” beschrieben – das Token über “Bearbeiten”. Hintergrund: Seit 20.10.2025 kann CI-Roaming-Signaturen wieder genutzt werden, das Token benötigt aber nun einen anderen Scope, weshalb es neu gewährt werden muss.

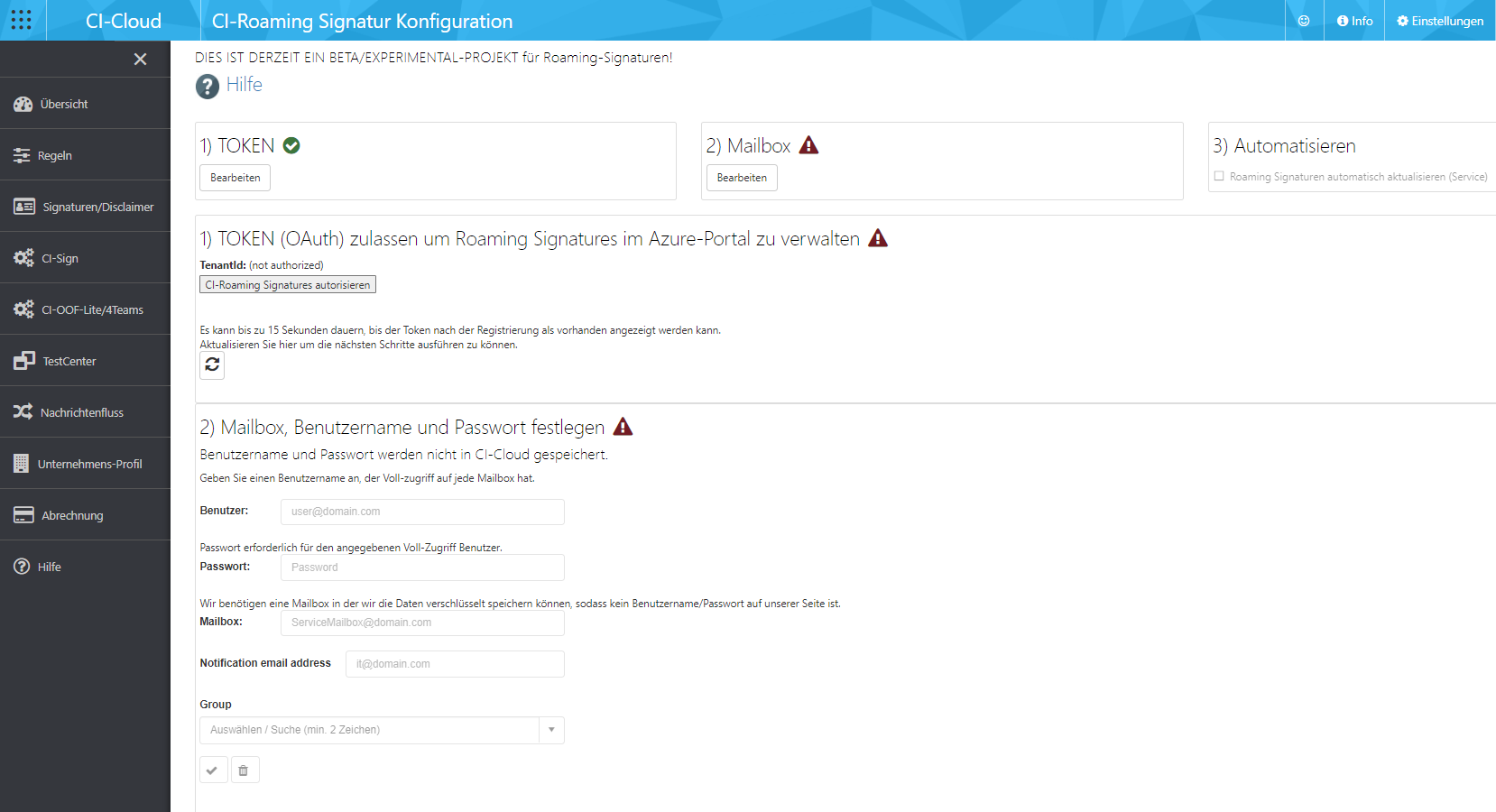

Token- und Mailbox-Konfiguration

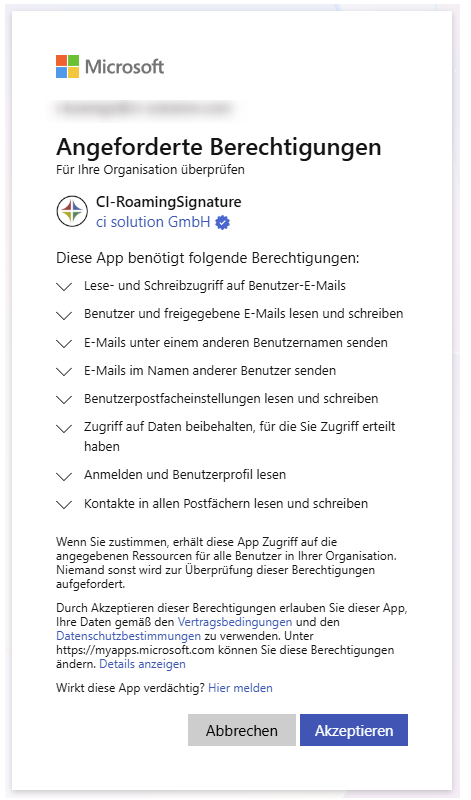

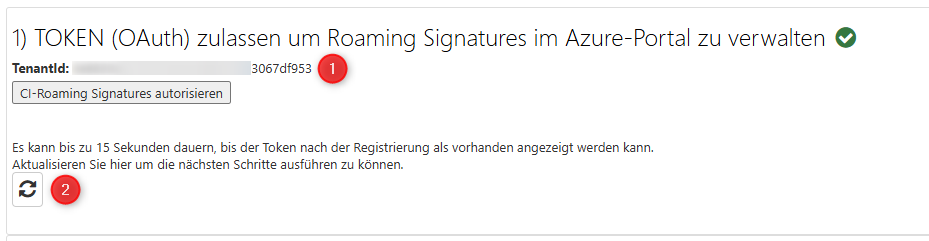

(1) Token zulassen

Für den Betrieb benötigt das CI-Cloud-Portal Basiszugriff auf Ihre Microsoft 365-Umgebung.

Klicken Sie auf CI-Roaming Signaturen autorisieren und folgen Sie den Anweisungen.

Sie benötigen Ihre Microsoft-Zugangsdaten. Der Benutzer muss ein Global Admin sein, um den Zugriff auf die MS365-Basisprofile der Benutzer zu gewähren.

Siehe auch: Datenzugriff, Berechtigungen & Tokens

Sobald das Token gewährt wurde, wird die M365 Tenant-ID angezeigt (1). Falls der Token noch nicht erkannt wurde, aktualisieren Sie ggf. die Ansicht (2) und prüfen Sie erneut.

(2) Mailbox, Benutzername und Passwort

Legen Sie die Einstellungen fest.

Benutzer

Tragen Sie den zuvor angelegten neuen Benutzer ein.

Passwort

Tragen Sie hier das Passwort ein.

Mailbox

Wir empfehlen eine dedizierte „Service-Mailbox“. Verwenden Sie keine persönliche Mailbox.

Notification Email Address

Hier können künftig erweiterte Fehlerberichte empfangen werden.

Group

Für diese Gruppe wird Roaming Signaturen angewendet. Ist keine Gruppe angegeben, gilt die im CI-Cloud-Portal unter Benutzer-Synchronisierung.

Papierkorb

Löscht die Einstellungen.

(3) Automatisieren

Der Service läuft täglich um 01:00 UTC und verarbeitet alle Kunden mit aktivierter Option.

Es werden nur Benutzer berücksichtigt, die Mitglied der angegebenen Gruppe sind.

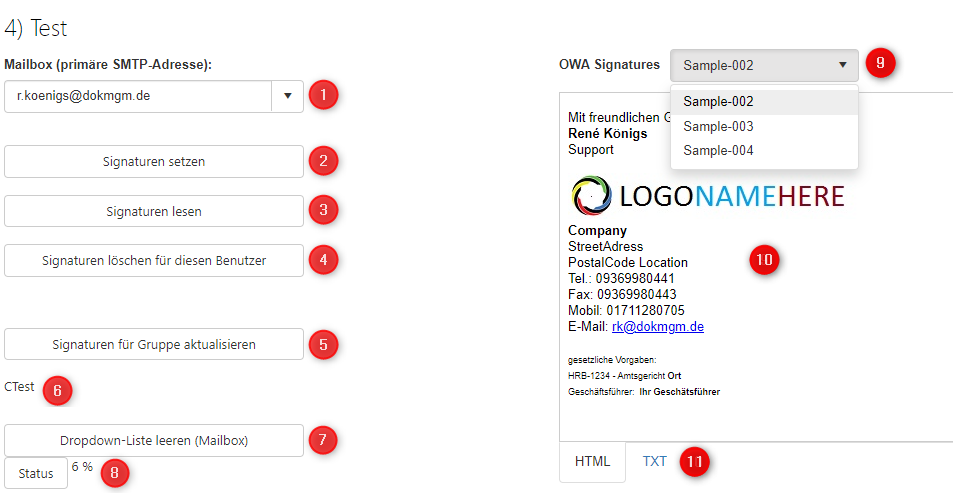

(4) Test

Hier können Signaturen für einzelne Benutzer oder Gruppen gesetzt, gelesen oder gelöscht werden.

Nach Änderungen an Signaturen oder Konfiguration bitte zunächst über „Signaturen für Gruppe aktualisieren“ verteilen. Ansonsten erfolgt die Aktualisierung automatisch um ca. 01:00 UTC, sofern „Automatisieren“ aktiv ist.

Erläuterungen zu den Schaltflächen (1–11) siehe Originaltext.

Conditional Access aktivieren

Conditional Access ermöglicht es, Zugriffe auf Microsoft 365-Ressourcen – etwa den CI-Roaming-Signaturen-Dienst – anhand bestimmter Bedingungen zu steuern, z. B. IP-Adresse, Gerätestatus oder Benutzergruppe. Damit lässt sich der Zugriff für den CI-Roaming Signaturen Benutzer gezielt absichern.

Die nachfolgende Anleitung stammt aus “ChatGPT” und ist somit ohne Gewähr.

Ziel

Nur bestimmte IP-Adressen dürfen sich an Microsoft-Anwendungen zum Beispiel Outlook im Web (OWA) anmelden – für einen bestimmten Benutzer.

Voraussetzungen

- Lizenz: Microsoft Entra ID P1 oder höher

- Zugriff auf das Entra Admin Center: https://entra.microsoft.com

- Die gewünschte öffentliche IP-Adresse muss bekannt sein

(1) Anmelden am Entra Admin Center

Gehe auf https://entra.microsoft.com Navigiere zu: ID-Schutz → Conditional Access → Richtlinien

(2) Neue Richtlinie erstellen

Klicke auf + Neue Richtlinie Gib ihr einen Namen, z. B. CI-Roaming Signaturen – IP-Beschränkung

(3) Benutzer oder Gruppen auswählen

Unter Zuweisungen → Benutzer oder Identitäten:

- Wähle „Einbeziehen: Benutzer und Gruppen“

- Wähle „Ausgewählte Benutzer und Gruppen“

- Markiere den gewünschten Benutzer (z. B.

max.mustermann@deinefirma.de)

(4) Zielressource definieren

Unter Einschließen:

- Klicke auf „Alle Ressourcen (früher „Alle Cloud-Apps“)“

(5) Bedingung: Standort

Unter Zuweisungen → Bedingungen → Standort:

- Aktiviere den Schalter „Konfiguration: Ja“

- Wähle „Einschließen: Alle Standorte“

- Wähle „Ausschließen: Vertrauenswürdige Standorte“ oder deine eigene IP-Gruppe (siehe nächster Schritt)

(6) Standort definieren (IP-Adresse hinzufügen)

Falls du noch keinen Standort definiert hast:

- Gehe zu Conditional Access → Namensstandorte

- Klicke auf + Neuer Standort

- Vergib einen Namen, z. B. „CI-Roaming Signaturen IP-Adressen“.

- Gib deine öffentliche IP-Adresse oder deinen Bereich ein (z. B.

84.152.123.45/32) - Optional: Haken setzen bei „Markieren als vertrauenswürdig“

(7) Zugriffskontrolle festlegen

Unter Zugriffssteuerungen → Gewähren:

- „Zugriff blockieren“, wenn nicht aus der “CI-Roaming Signaturen IP-Adressen“ angemeldet wird

Dazu:

- Klicke auf „Zugriff blockieren“

- Unter „Bedingungen“ sicherstellen: Standort ≠ “CI-Roaming Signaturen IP-Adressen“

(8) Richtlinie aktivieren

Setze unten:

- Status: „Ein“ (oder „Nur Bericht“, falls du erst testen willst)

- Speichern und aktivieren

(9) Testen

- Melde dich mit dem Benutzer außerhalb der definierten IP an → Zugriff auf OWA sollte blockiert sein.

- Innerhalb der Firmen-IP → Anmeldung funktioniert wie gewohnt.

Testen Sie die Richtlinie zunächst im Nur Berichterstellung-Modus, um zu prüfen, ob legitime Zugriffe weiterhin funktionieren. Erst danach auf „Aktiv“ stellen.

In unserem Test hat es mehrere Stunden gedauert bis die Richtlinie wirksam wurde. Warten Sie also bitte einen Tag ab.

Fehlermeldungen

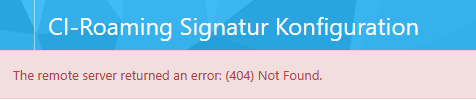

„The remote server returned an error: (404) Not Found.“

Wahrscheinlich fehlt die Vollzugriff-Berechtigung.

Prüfen Sie:

- Anmeldung mit dem CI-Roaming-Signaturen-Service-Benutzer bei OWA

- Zugriff über „Weiteres Postfach öffnen“ auf andere Postfächer möglich?

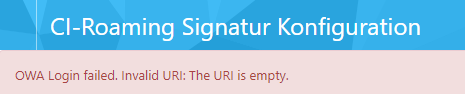

„OWA Login failed. Invalid URI: The URI is empty.“

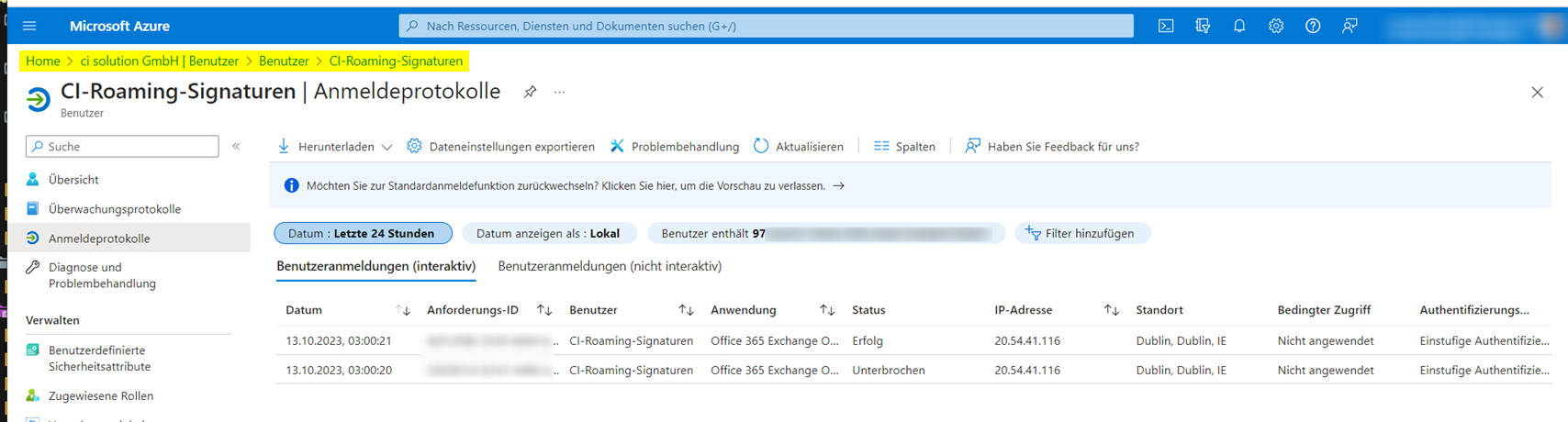

Prüfen Sie im Azure Entra die Anmeldeprotokolle des CI-Roaming-Signaturen-Service-Benutzers.

Falls keine Lösung möglich, senden Sie bitte Ihre Kunden-ID, Screenshots und die Fehlerdetails an info@ci-solution.com.

Problem: Signaturen erscheinen nicht in Outlook

Signaturen werden pro Benutzer über unsere API in Exchange Online gespeichert. Die Synchronisation zwischen Exchange Online und Outlook erfolgt durch Microsoft. Für Tests ist entscheidend, ob die Signaturen korrekt in Outlook im Web angezeigt werden.

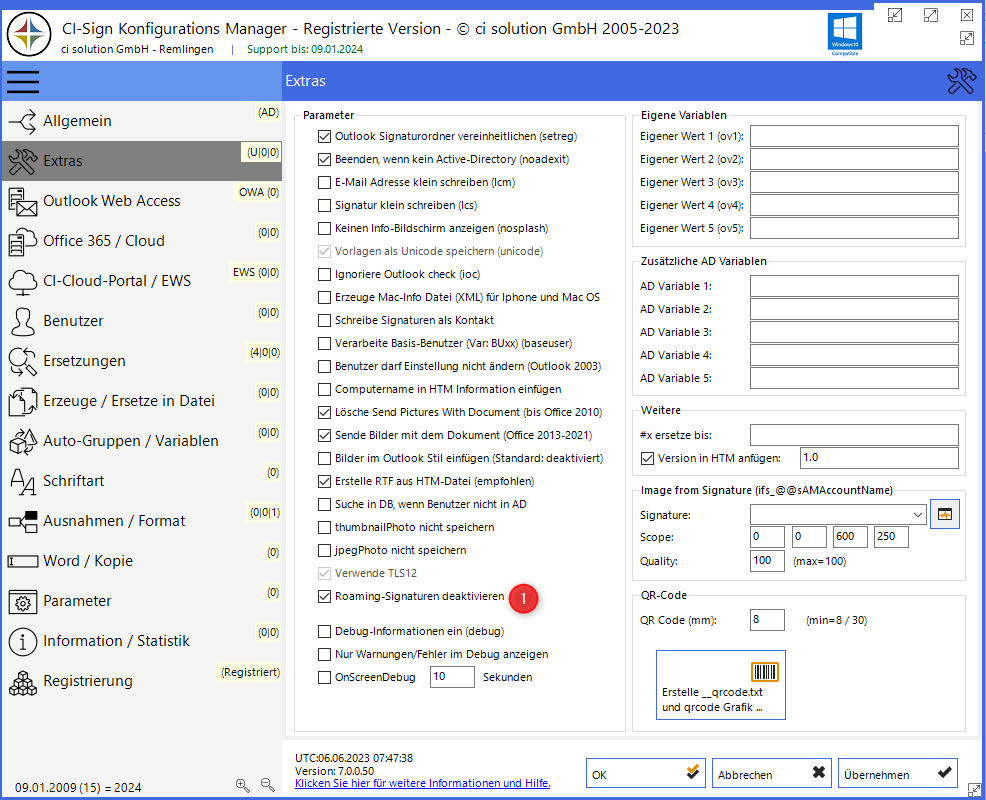

Prüfen Sie folgenden Registry-Eintrag:

HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Outlook\Setup\DisableRoamingSignaturesTemporaryToggle

Dieser Toggle wird von CI-Sign standardmäßig gesetzt und deaktiviert Roaming Signaturen in Outlook (außer im neuen Outlook Beta).

Der Toggle kann in der CI-Sign-Konfiguration (unter Extras) entfernt oder per Gruppenrichtlinie gelöscht werden.

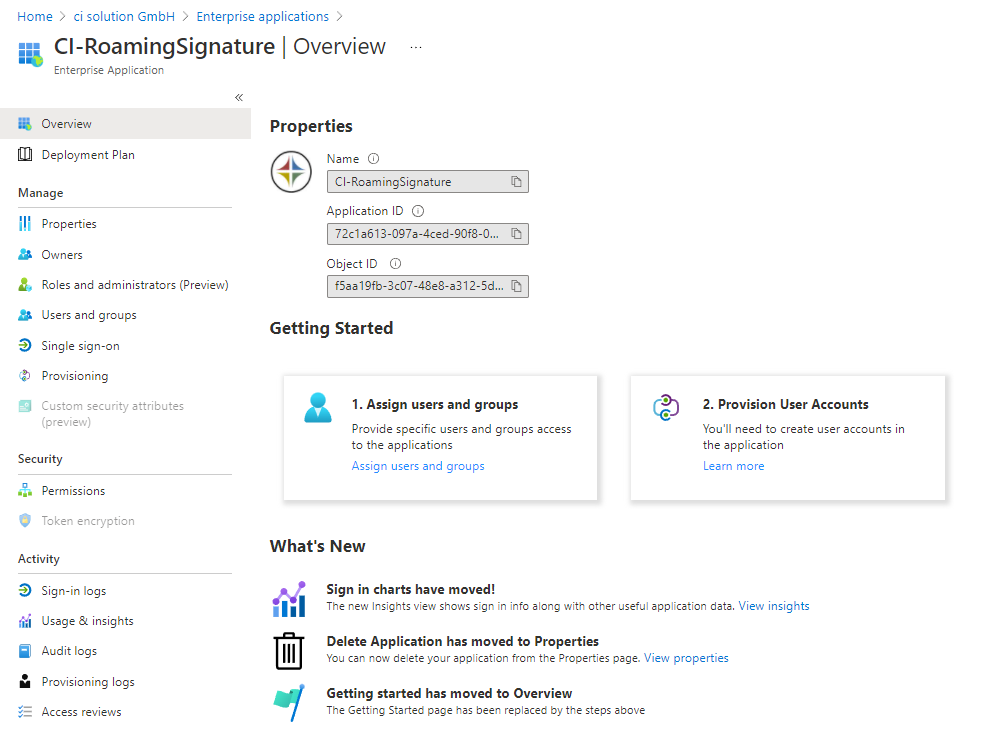

Token entfernen über Azure Active Directory

- Melden Sie sich im Azure-Portal an.

- Öffnen Sie Azure Active Directory → Unternehmensanwendung.

- Unter Properties kann der Token gelöscht werden.

Feedback und Kontakt

Wenn Sie Fragen, Kritik oder Anregungen haben, erreichen Sie uns gerne unter:

E-Mail: info@ci-solution.com

Wir sind überzeugt, dass unsere Software Sie optimal unterstützt,

und freuen uns über Ihr Feedback.

Mit freundlichen Grüßen

Ihr ci solution Team

ci solution GmbH

Andreas Stäbleinstr. 14

D-97280 Remlingen

Tel.: 09369 980441